Je krijgt toegang tot het inlogvenster van het beheer van je Joomla website door /administrator achter de URL te typen. Dat is bij alle Joomla websites zo en dat weet een hacker ook.

Waarom hackt een hacker?

Hackers maken geautomatiseerde programmaatjes (scripts) en sporen via Google Joomla websites op. Grote Joomla websites, kleine Joomla websites, size doesn’t matter. Het maakt meestal ook niet uit hoe ‘belangrijk’ jouw site is of waar deze over gaat. Hackers willen toegang zodat ze misbruik van jouw account kunnen maken. Bijvoorbeeld om spam te versturen of om schadelijke software te installeren waardoor computers van bezoekers besmet raken.

Brute force attacks

Met geautomatiseerde scripts kan een hacker proberen toegang te krijgen tot het beheer van je site. Het script probeert tientallen combinaties per minuut uit van gebruikersnamen en wachtwoorden. Dit willekeurig proberen van alle mogelijke combinaties van gebruikersnamen en wachtwoorden, wordt brute force attack genoemd.

Zelfs als je een veilige gebruikersnaam en een veilig wachtwoord hebt ingesteld voor jouw website loop je nog steeds een risico dat jouw combinatie geraden wordt of dat je gegevens worden gestolen.

Brute force attacks zijn een belasting voor jouw website en van de server waarop jouw website staat omdat er heel veel combinaties per minuut worden uitgeprobeerd.

Hoe, wat en wanneer

Niet elke Joomla website heeft evenveel last van brute force attacks. En sites die er last van hebben, hebben er meestal ook niet continu last van. Bijna altijd gaat het om ‘vlagen’ van enkele dagen tot maximaal een week dat een website onder vuur ligt van brute force attacks.

Verminder de belasting en verhoog de veiligheid

Er zijn verschillende manieren om de inlogpagina van Joomla extra te beschermen. Eén daarvan is gemakkelijk uit te voeren en heel effectief: de administrator map beveiligen met een extra wachtwoord. Door de administrator map te beveiligen met een extra wachtwoord heb je niet alleen een extra barrière opgeworpen voor de hacker, je vermindert ook de belasting van jouw website en dus van de server.

Nadat je de administrator map hebt beveiligd met een extra wachtwoord, moet je eerst een gebruikersnaam en wachtwoord invoeren voor toegang tot de inlogpagina van Joomla. Nadat je de juiste inloggegevens hebt ingevuld, ga je door naar de inlogpagina van het beheer van jouw Joomla website. Je plaatst dus een extra inlogscherm vóór je Joomla inlogscherm.

Natuurlijk proberen hackers nog steeds om in te loggen op de administrator, maar ze stuiten nu op de eerste barrière. Ze moeten een gebruikersnaam en wachtwoord invoeren voor toegang tot de inlogpagina van het beheer van jouw site. Na drie maal een foute combinatie ingevoerd te hebben verschijnt een ‘forbidden’ pagina. De pagina moet dan herladen worden om het opnieuw te kunnen proberen. Daar zijn de scripts meestal niet op berekend en de hacker haakt doorgaans af.

Zelfs als de hacker niet zou afhaken en zou blijven proberen om door de eerste barrière heen te breken, dan is de website- en serverbelasting van deze pogingen minimaal. Bij het inloggen op je Joomla website (de tweede barrière) moet bij elke inlogpoging de database geraadpleegd worden, wat een beroep doet op de rekenkracht van de server.

Voor inlogpogingen die gedaan worden op de eerste barrière is geen database nodig omdat het wachtwoord gecodeerd wordt opgeslagen in een bestand.

Joomla administrator map beveiligen

Als je bij ons je Joomla website hebt ondergebracht, kun je in een paar stappen een extra wachtwoord instellen op de Joomla administrator.

- Log in op het DirectAdmin control panel.

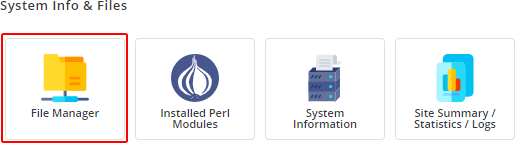

- Klik onder het kopje System Info & Files op File Manager.

- Klik op de map public_html.

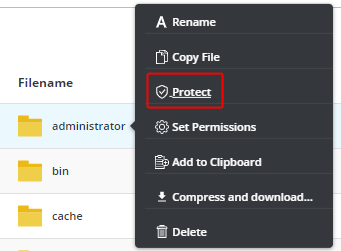

- Ga met je muiswijzer op de map administrator staan en klik in het menu dat dan verschijnt op Protect.

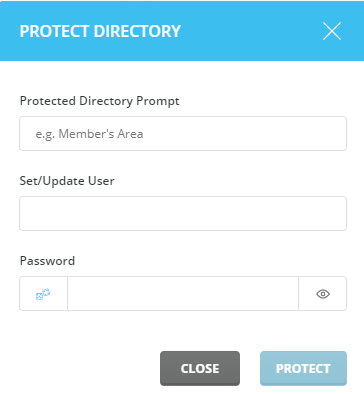

- Vul de gegevens in:

Protected Directory Prompt: naar keuze

Set/Update User: gebruikersnaam naar keuze

Password: een wachtwoord naar keuze

- klik op Protect. Vanaf nu is je Joomla inlogpagina beveiligd met een extra wachtwoord.

Dit artikel is oorspronkelijk gepubliceerd op 9 oktober 2015 en geactualiseerd op 13 juli 2020.